Хакеры вывели до $16,8 млн через SwapNet

Главное:

- Matcha Meta подвергся атаке из-за уязвимости в контракте SwapNet, что позволило злоумышленнику вывести миллионы долларов.

- Оценки ущерба различаются, но эксперты сходятся во мнении, что причиной стала небезопасная модель авторизации.

Децентрализованный агрегатор бирж Matcha Meta столкнулся с серьезной проблемой безопасности. Во время интеграции протокола SwapNet злоумышленник смог воспользоваться уязвимостью и вывести крупную сумму.

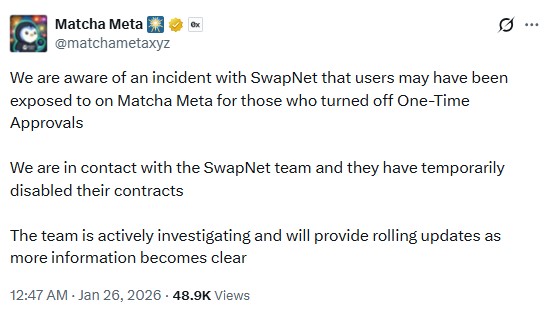

Источник: X.com

Источник: X.com

Сразу после инцидента компании, специализирующиеся на кибербезопасности, начали публиковать собственные оценки ущерба. Их выводы разошлись, что добавило неопределенности вокруг реального масштаба атаки. Известно, что часть активов в USDC была перемещена из сети Base в Ethereum. При этом команда Matcha Meta долгое время не давала однозначных комментариев о судьбе пользовательских средств.

Как обнаружили атаку на SwapNet

Первой о взломе сообщила аналитическая компания PeckShield. По ее данным, хакер незаконно вывел около $16,8 млн. Анализ показал, что злоумышленник конвертировал 10,5 млн USDC в сети Base примерно в 3655 ETH, а затем быстро перевел эти средства в сеть Ethereum. Высокая скорость операций указывала на использование автоматического сценария атаки.

Источник: X.com

Источник: X.com

Позже компания CertiK представила собственную оценку ущерба — около $13,3 млн. Эксперты CertiK заявили, что причиной стала уязвимость в смарт-контракте SwapNet, связанная с возможностью произвольного вызова функций. Разница в цифрах объясняется дополнительными транзакциями через мосты и разными методами подсчета.

В своем первом заявлении Matcha Meta подчеркнула, что пользователи, применявшие одноразовое подтверждение транзакций, не пострадали. По словам команды, риск касался только тех, кто напрямую выдавал разрешения смарт-контрактам. На этом основании проект попытался сузить масштаб проблемы.

После этого Matcha Meta начала внутреннее расследование совместно с командой 0x. Разработчики уточнили, что инцидент не затронул контракты AllowanceHolder и Settler от 0x. При этом они признали, что прямая авторизация контрактов агрегаторов создает дополнительные угрозы для пользователей. В результате эту функцию решили отключить, чтобы снизить риски в будущем.

Источник

Вам также может быть интересно

Metaplanet заявила о $680 млн нереализованного убытка

«Жадность» вместо общения: почему децентрализованные соцсети так и не взлетели